Tornou-se claro que a vulnerabilidade está presente nos últimos 10 anos.

CocoaPods é uma ferramenta de gerenciamento de biblioteca usada no desenvolvimento de aplicativos iOS e macOS. Isso coloca em risco 3 milhões de aplicativos iOS e macOS. ataque à cadeia de abastecimento .

3 milhões de aplicativos iOS e macOS expostos a possíveis ataques à cadeia de suprimentos |

https://arstechnica.com/security/2024/07/3-million-ios-and-macos-apps-were-exused-to-potent-supply-chain-attachs/

A violação de segurança do CocoaPods expõe milhões de aplicativos iOS

https://9to5mac.com/2024/07/02/ios-apps-security-breach-cocoapods/

Esta vulnerabilidade foi relatada por um grupo de pesquisa de empresas de segurança. Segurança da informação EVA . Quando são feitas alterações em pacotes de código individuais, ou “pods”, os aplicativos que usam CocoaPods normalmente são projetados para incorporar alterações automaticamente por meio de atualizações de aplicativos, sem exigir a intervenção do usuário final.

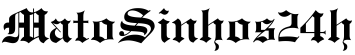

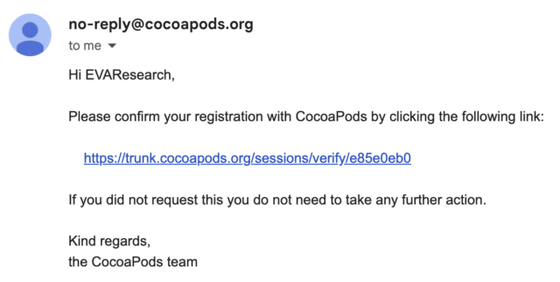

A EVA Information Security descobriu três vulnerabilidades no CocoaPods devido a um mecanismo de e-mail de verificação inseguro usado para autenticar desenvolvedores de pods individuais. O desenvolvedor insere o endereço de e-mail associado ao pod e o servidor de tronco responde enviando um link para esse e-mail. endereço. Quando um usuário clica neste link, ele agora pode acessar sua conta.

E-mails de confirmação periódicos enviados por CocoaPods

No entanto, os pesquisadores notaram que o invasor conseguiu enviar o link para um servidor que ele controlava, disfarçado como um e-mail de resposta do servidor tronco. O servidor aceitou um XFH forjado como cabeçalho HTTP para identificar o host de destino especificado na solicitação HTTP. “Um XFH forjado poderia ser usado para construir qualquer URL”, observam os pesquisadores da EVA Information Security.

Pesquisadores falsificam e-mails de autenticação

As três vulnerabilidades descobertas pela EVA Information Security são:

・

CVE-2024-38367

・CVE-2024-38368

・CVE-2024-38366

Ao explorar esse recurso e injetar código malicioso em aplicativos, os invasores podem acessar informações pessoais dos usuários, como informações de cartão de crédito ou registros médicos, para lançar ataques de ransomware ou realizar espionagem corporativa. “Um invasor pode acessar as informações pessoais de um usuário e usá-las para quase todos os fins maliciosos imagináveis, incluindo ransomware, fraude, extorsão e espionagem corporativa. No processo, as empresas podem se expor a responsabilidades legais significativas e podem estar expostas a riscos de reputação. ”, disse a equipe de pesquisa de segurança da informação da EVA.

Mantenedor do CocoaPods Divulgar Essas vulnerabilidades serão corrigidas e as correções serão distribuídas em outubro de 2023. No momento da distribuição do patch, os mantenedores declararam que “comandos shell arbitrários podem ser executados no servidor, permitindo que um invasor leia variáveis de ambiente, escreva no repositório CocoaPods/Specs e leia o banco de dados trunk.'' . “As chaves de sessão podem ser roubadas enganando os usuários, fazendo-os clicar em um link que os leva a um site de terceiros. Não sabemos se isso já aconteceu, mas queremos estar seguros. Masu.”

“O pior cenário é que um invasor possa usar essa técnica para obter a chave de sessão, acessar a conta do desenvolvedor do aplicativo e conectar o usuário autenticado ao pod”, disse a CocoaPods Management. Depois de notificar de forma privada os desenvolvedores do CocoaPods sobre esta vulnerabilidade, os pesquisadores da EVA Information Security apagaram todas as chaves de sessão e impediram que qualquer pessoa acessasse a conta sem gerenciar o endereço de e-mail registrado.

Além disso, CocoaPods adicionou novas instruções para recuperar pods órfãos antigos, que exigem que você entre em contato diretamente com o mantenedor. Nenhuma ação é necessária por parte dos desenvolvedores ou usuários de aplicativos, mas os pesquisadores da EVA Information Security aconselham “desenvolvedores de aplicativos que usaram CocoaPods antes de outubro de 2023” a seguir as etapas abaixo.

Sincronize o arquivo podfile.lock com todos os desenvolvedores do CocoaPods para garantir que todos estejam usando a mesma versão do pacote. Isso evita que os desenvolvedores atualizem automaticamente quando novas atualizações potencialmente prejudiciais são comprometidas.

Se você estiver usando pods desenvolvidos internamente e hospedados exclusivamente no CocoaPods para distribuição em larga escala, os desenvolvedores podem realizar a validação CRC (soma de verificação) em downloads dos servidores tronco do CocoaPods para Você precisa ter certeza de que é o mesmo que foi desenvolvido internamente . Casa Casa, Lar.

– Implementar uma revisão completa de segurança do código de terceiros usado no aplicativo.

Verifique suas dependências do CocoaPods e certifique-se de não estar usando pods órfãos.

– Certifique-se de usar dependências de terceiros que sejam mantidas ativamente e tenham propriedade clara.

– Execute verificações de código de segurança regularmente para detectar códigos maliciosos em todas as bibliotecas externas, especialmente CocoaPods.

Tenha cuidado com dependências muito utilizadas, pois elas podem ser alvos mais atraentes para possíveis invasores.

Os pesquisadores da EVA Information Security disseram: “As potenciais alterações de código podem afetar milhões de dispositivos Apple em todo o mundo, incluindo dispositivos iPhone, Mac, Apple TV e Apple Watch”.