Aplicativos Android maliciosos disfarçados de Google, Instagram, Snapchat, WhatsApp e X (antigo Twitter) foram observados roubando credenciais de usuários de dispositivos comprometidos.

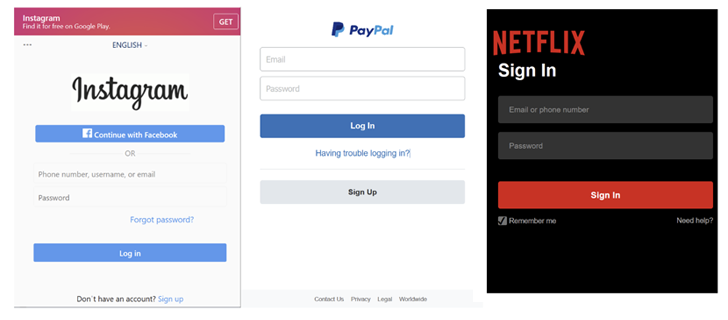

“Este malware usa ícones de aplicativos Android conhecidos para enganar os usuários e enganar as vítimas para que instalem aplicativos maliciosos em seus dispositivos”, disse a equipe de pesquisa de ameaças do SonicWall Capture Labs em um relatório recente.

O vetor de distribuição da campanha é atualmente desconhecido. No entanto, depois que o aplicativo é instalado no telefone de um usuário, o usuário é solicitado a conceder permissões aos Serviços de Acessibilidade e à API do Administrador de Dispositivos, um recurso agora obsoleto que fornece funcionalidade de gerenciamento de dispositivos no nível do sistema.

A obtenção dessas permissões permite que o aplicativo nocivo assuma o controle do dispositivo e execute qualquer ação, desde roubar dados até implantar malware sem o conhecimento da vítima.

O malware foi projetado para estabelecer uma conexão com um servidor de comando e controle (C2) para receber comandos de execução e acessar listas de contatos, mensagens SMS, registros de chamadas e uma lista de aplicativos instalados. Envie mensagens SMS. Abra a página de phishing em seu navegador e ative a lanterna da câmera.

URLs de phishing imitam páginas de login de serviços conhecidos como Facebook, GitHub, Instagram, LinkedIn, Microsoft, Netflix, PayPal, Proton Mail, Snapchat, Tumblr, X, WordPress e Yahoo.

O desenvolvimento ocorre no momento em que a Symantec, da Broadcom, alerta sobre campanhas de engenharia social que usam o WhatsApp como veículo de distribuição para espalhar novos malwares para Android disfarçados de aplicativos relacionados à defesa.

“Após a entrega bem-sucedida, o aplicativo será instalado automaticamente sob o disfarce do aplicativo Contatos”, disse a Symantec. “Quando executado, o aplicativo solicita permissões de SMS, contatos, armazenamento e telefone e, em seguida, desaparece da visualização.”

Também segue a descoberta de campanhas de malware que distribuem Trojans bancários Android como o Coper. Este cavalo de Tróia pode coletar informações confidenciais e exibir sobreposições de janelas falsas para induzir os usuários a fornecerem suas credenciais sem o seu conhecimento.

Na semana passada, o Centro Nacional de Segurança Cibernética da Finlândia (NCSC-FI) revelou que mensagens smishing estão sendo usadas para atrair usuários para malware Android que rouba dados bancários.

Esta cadeia de ataque utiliza uma técnica chamada Telephone Oriented Attack Delivery (TOAD), na qual uma mensagem SMS solicita ao destinatário que ligue para um número associado a um pedido de cobrança de dívidas.

Assim que a chamada for recebida, o golpista do outro lado notificará a vítima de que a mensagem é uma fraude e que ela deve instalar um aplicativo antivírus em seu telefone para proteção.

Ele também instrui o chamador a clicar em um link enviado em uma segunda mensagem de texto para instalar um software que parece ser um software de segurança, mas, na realidade, rouba credenciais de contas bancárias on-line. É um malware projetado para roubar e, em última análise, realizar transferências fraudulentas de fundos.

A cepa exata de malware Android usada no ataque não foi identificada pelo NCSC-FI, mas é provável que seja o Vultr, que foi relatado no mês passado como aproveitando um processo virtualmente idêntico para se infiltrar em dispositivos. Foi explicado em detalhes pela primeira vez pelo Grupo NCC.

Malwares baseados em Android, como Tambir e Dwphon, também foram detectados nos últimos meses com uma variedade de recursos de coleta de dispositivos, o último visando telefones de fabricantes de celulares chineses e principalmente da Rússia direcionados ao mercado.

“O Dwphon é oferecido como um componente de um aplicativo de atualização do sistema e apresenta muitas características de malware Android pré-instalado”, disse Kaspersky.

“Embora o vetor exato da infecção seja desconhecido, especula-se que o aplicativo infectado foi incorporado ao firmware como resultado de um possível ataque à cadeia de suprimentos.”

O número de usuários Android atacados por malware bancário aumentou 32% ano a ano, saltando de 57.219 para 75.521, de acordo com dados de telemetria analisados por uma empresa russa de segurança cibernética. A maioria das infecções foi relatada na Turquia, Arábia Saudita, Espanha, Suíça e Índia.

“Embora o número de usuários afetados por malware bancário para PC continue diminuindo, […] Em 2023, o número de usuários que encontraram Trojans de serviços bancários móveis aumentou significativamente”, observou Kaspersky.