Edgar Cervantes / Autoridade Android

DR

- O Android 15 pode introduzir um novo modo de verificação aprimorado que torna mais difícil para aplicativos maliciosos explorarem brechas do sistema operacional.

- O Android impede que os usuários habilitem facilmente serviços de acessibilidade e serviços de ouvinte de notificação para aplicativos transferidos de fora da loja de aplicativos.

- No entanto, há uma lacuna no método que o Android usa para isso que será fechada no Android 15.

A maioria dos usuários do Android baixa aplicativos de lojas de aplicativos pré-carregadas, como o Google Play, mas alguns usuários obtêm aplicativos de fontes on-line alternativas. Isso é chamado de carregamento lateral. O Android torna isso possível porque os usuários podem instalar aplicativos de terceiros sem usar a Google Play Store, desde que obtenham os arquivos de instalação de aplicativos necessários. A capacidade de carregar aplicativos livremente é uma grande parte do motivo pelo qual o Android é uma plataforma mais aberta que o iOS. Infelizmente, é também por isso que as pessoas acreditam erroneamente que o Android é menos seguro que o iOS.

Isso ocorre porque, independentemente da origem do aplicativo, os recursos integrados de privacidade e segurança do Android garantem que permissões confidenciais não possam ser acessadas sem o consentimento do usuário. No entanto, é verdade que o sideload de aplicativos de fontes on-line alternativas apresenta um pouco de risco para o usuário médio em comparação com o Google Play. Isso ocorre porque é simplesmente mais fácil para desenvolvedores mal-intencionados distribuírem seus aplicativos fora do Google Play, já que eles não precisam lidar com regulamentações, burocracia e supervisão que acompanham a distribuição de aplicativos do Google Play.

Aplicativos Android maliciosos, independentemente de sua origem, geralmente usam essa capacidade para induzir os usuários a permitir acesso a APIs de acessibilidade e ouvinte de notificação. As APIs de acessibilidade permitem que os aplicativos leiam o conteúdo da tela e executem entradas em nome do usuário. A API do ouvinte de notificação, por outro lado, permite que os aplicativos leiam e executem ações nas notificações. Essas APIs podem ser usadas para realizar fraudes publicitárias, roubar senhas de uso único (OTPs), instalar cargas adicionais e muito mais.

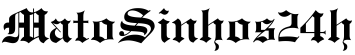

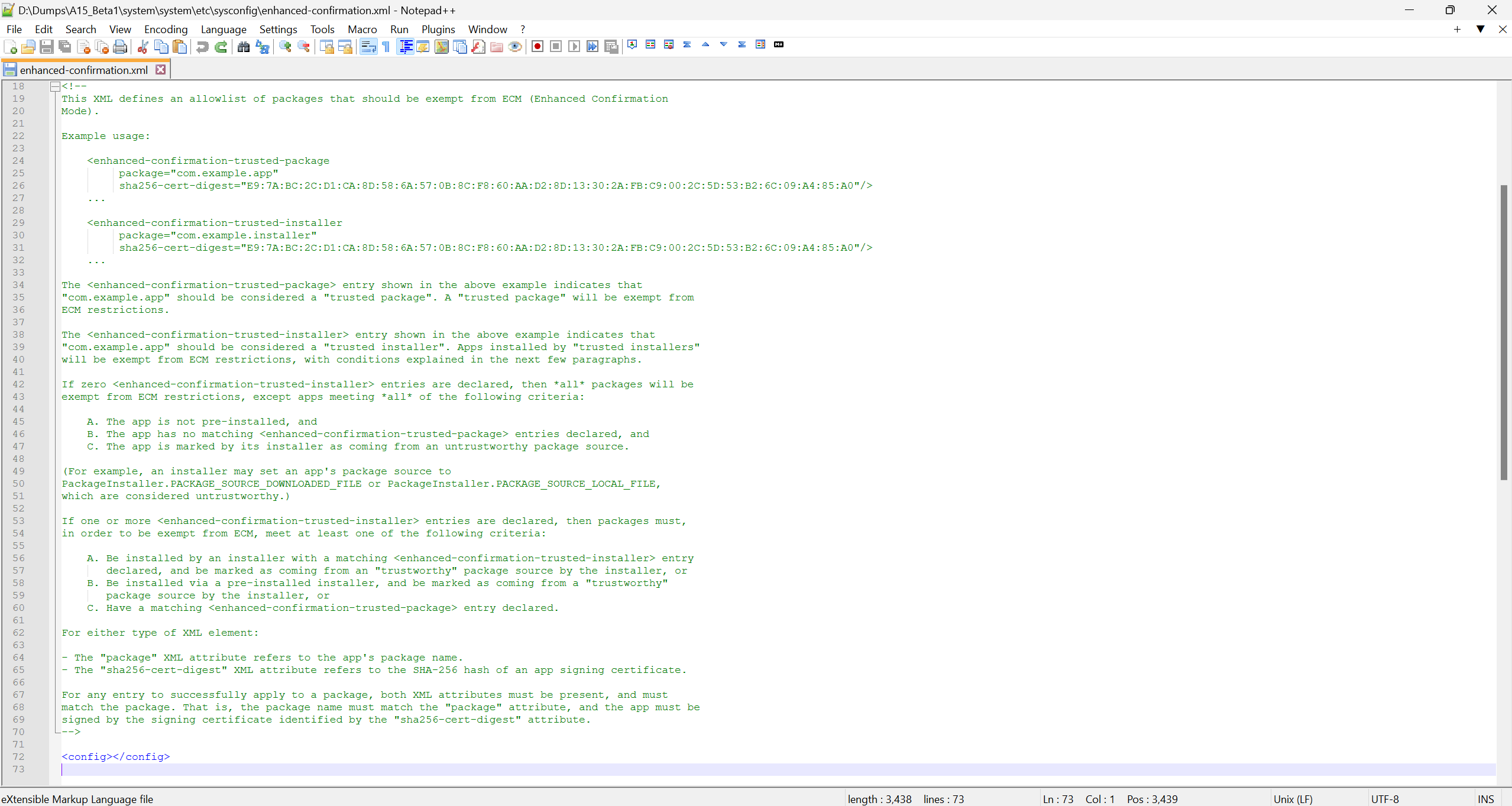

O Google Play tomou algumas medidas (principalmente burocráticas) para garantir que essas APIs sejam usadas para a finalidade pretendida, mas o próprio Android é responsável por decidir quanto acesso permitir. Por exemplo, a partir do Android 13, o sistema operacional não permite que os usuários habilitem facilmente serviços de acessibilidade ou serviços de ouvinte de notificação para aplicativos carregados de fora da app store. Por exemplo, se você fizer o sideload de um aplicativo que foi enviado a você por e-mail, o Android impedirá que a acessibilidade do aplicativo e os serviços de ouvinte de notificação sejam ativados porque estão marcados como “configurações restritas”.

Mishal Rahman/Autoridade Android

Como o sistema operacional sabe quando um aplicativo é carregado de fora da loja de aplicativos (usado, mas não exclusivamente) ou da API de instalação não baseada em sessão do Android (comumente usada por gerenciadores de arquivos)? , navegadores da web e outros aplicativos que suportam downloads de arquivos genéricos). O problema com essa abordagem é que qualquer aplicativo pode carregar outro aplicativo usando a API de instalação baseada em sessão do Android. Isso significa que não há garantia de que lojas de aplicativos legítimas de terceiros estejam realmente realizando sideload. Infelizmente, os desenvolvedores de aplicativos maliciosos estão cientes dessa lacuna no recurso Configurações restritas do Android e já estão explorando-a para contornar esse recurso de segurança.

Felizmente, o Google está trabalhando para fechar essa lacuna gritante no recurso Configurações restritas do Android. Com o Android 15, a empresa está se preparando para apresentar um novo recurso “Modo de verificação aprimorado”. Esta é essencialmente uma versão mais rígida e reforçada das Configurações restritas. Embora o recurso Modo de verificação aprimorado ainda não esteja habilitado na atualização mais recente do Android 15 Beta 1.1, analisamos o código e explicamos em detalhes como ele funciona.

primeiro,[拡張確認モード]O texto da caixa de diálogo é baseado no existente[制限付き設定]Quase corresponde ao diálogo. Assim como acontece com as configurações restritas, quando você tenta ativar serviços de acessibilidade ou ouvinte de notificação para seu aplicativo, a caixa de diálogo ECM exibe a mensagem “Devido à segurança, esta configuração está indisponível no momento”. No entanto, a caixa de diálogo diz “Este aplicativo solicitou a permissão %1$s. Esta é uma configuração restrita porque pode comprometer sua segurança e privacidade. Restringir esta permissão impedirá que este aplicativo seja executado. Caso contrário, o resto da caixa de diálogo é o mesmo, até o título e os dois botões.

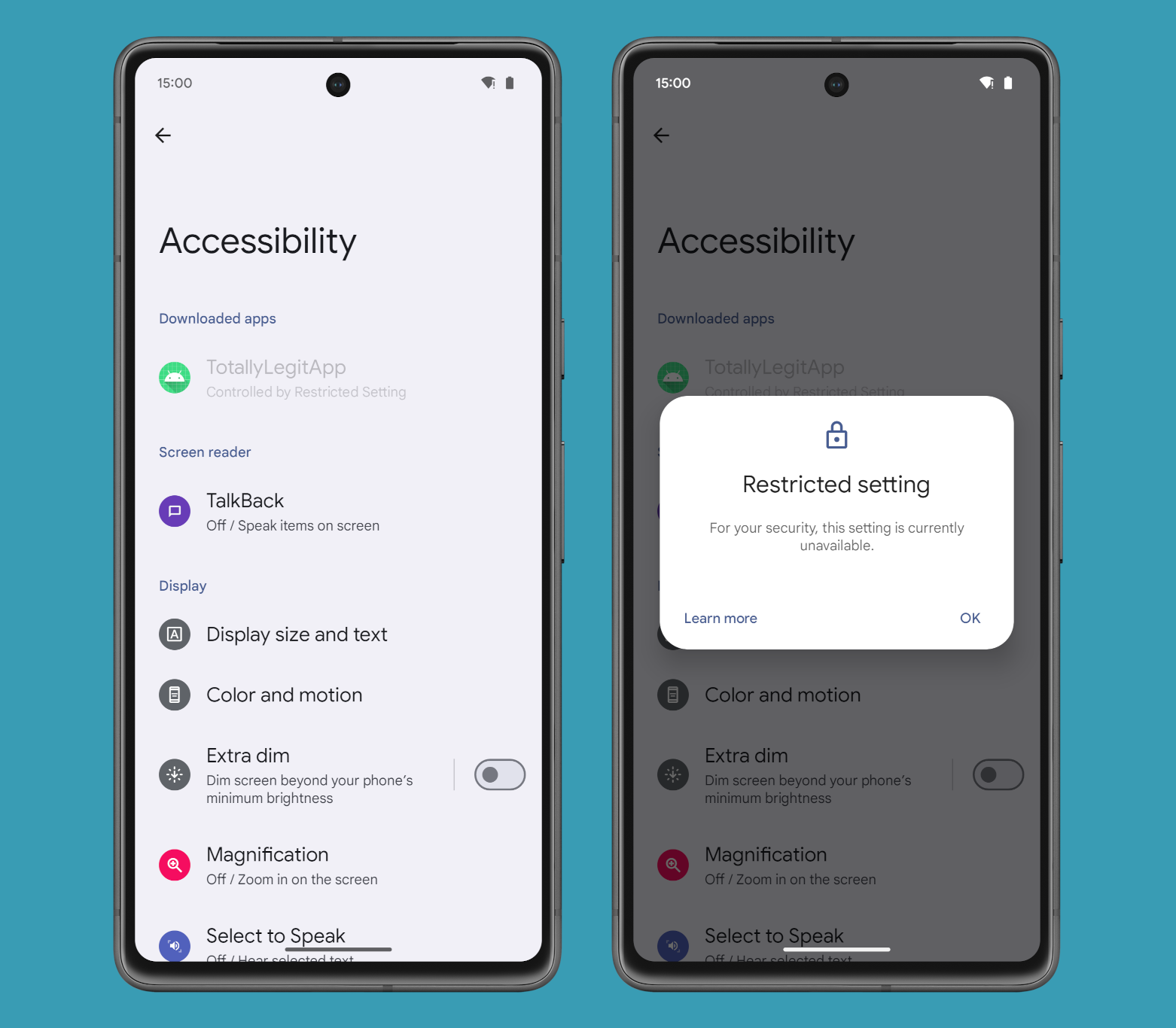

Uma das principais diferenças entre o novo modo de verificação aprimorado do Android 15 e o recurso Configurações restritas do Android 13 é como ele é aplicado. O modo de verificação aprimorado do Android 15 verifica a lista de permissões pré-carregada na imagem de fábrica, em vez de diferenciar com base na API de instalação usada. Esta lista de permissões é um arquivo XML localizado em: /system/etc/sysconfig Os caminhos do Android 15 determinam quais pacotes e instaladores estão isentos de restrições.

Mishal Rahman/Autoridade Android

Qualquer pacote explicitamente incluído na lista de permissões no arquivo XML é considerado um “pacote confiável” e está isento de restrições de ECM. Da mesma forma, todos os instaladores listados no arquivo XML são considerados “instaladores confiáveis”. Isso significa que o aplicativo que está sendo instalado é elegível para isenção das restrições do ECM. Um aplicativo instalado por um “instalador confiável” é marcado como proveniente de uma fonte de pacote “confiável” (ou seja, PACKAGE_SOURCE_DOWNLOADED_FILE ou PACKAGE_SOURCE_LOCAL_FILE).

Isso significa que se o aplicativo for de um instalador não confiável ou de uma fonte não confiável, quando um usuário tentar ativar os serviços de acessibilidade ou ouvinte de notificação do aplicativo, ele será forçado a[拡張確認モード]significa que uma caixa de diálogo será exibida. Isso efetivamente fecha uma lacuna que existia no recurso Configurações restritas do Android 13, tornando difícil para aplicativos maliciosos de terceiros obterem privilégios avançados.

Infelizmente, não sabemos se os serviços de acessibilidade ou ouvinte de notificação para aplicativos legítimos transferidos por sideload podem ser ativados, mesmo que estejam sob restrições de ECM. É possível desabilitar configurações restritivas para aplicativos, então as restrições de ECM também devem ser possíveis, mas ainda não consegui fazer esse recurso funcionar no Android 15, então não posso ter certeza.

Mishal Rahman/Autoridade Android

Observe também que a partir do Android 15 Beta 1.1, nenhum pacote e instalador está na lista de permissões do sistema. ECM ativado significa que todos os aplicativos estão isentos de restrições de ECM, exceto aqueles marcados como provenientes de fontes não confiáveis. No entanto, como o ECM não está habilitado e não há instaladores ou pacotes permitidos, não há informações sobre como o Google planeja usar esse recurso. O Google exigirá que a Play Store seja listada como um instalador confiável para todos os dispositivos Android. Em caso afirmativo, quais lojas de aplicativos de terceiros o Google e os OEMs permitirão. Essas são perguntas para as quais não sei as respostas, mas de qualquer forma, eu? Estou feliz em ver o Google tomando medidas para melhorar a segurança do Android e saber mais sobre o modo de verificação aprimorado do Android 15. Estou ansioso por isso.